vpn

카테고리: vpn

태그: vpn

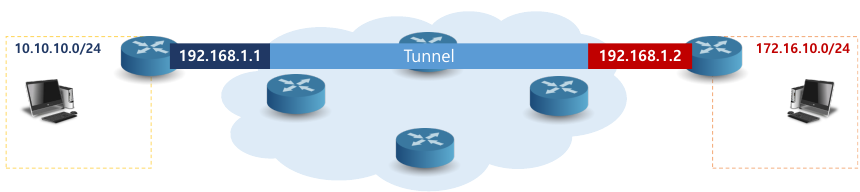

VPN

-

Virtual Private Network : 가상사설망

연결방식

- 연결 방식에 따른 분류

-

Remote Access VPN, G to H

재택 근무자, 출장, 외근 직원의 전용선

Host-Host 또는 Network-Host 연결

-

site-to-site VPN, G to G

본사와 지사의 전용선

Network-Network 연결

-

- 터널링 방식에 따른 분류

-

Layer 2 VPN

L2F(Layer 2 Forwarding), PPTP(Point-to-Point Tunneling Protocol), L2TP(Layer2 Tunneling Protocol), Metro Ethernet VPN

-

Layer 3 VPN

IPsec(Internet Protocol Security), ATMP(Ascend Tunnel Management Protocol), VTP(Virtual Tunneling Protocol), MTLS(Multiple Protocol Label Switching) VPN

-

Layer 4 VPN

SSL(Secure Socket Layer)

-

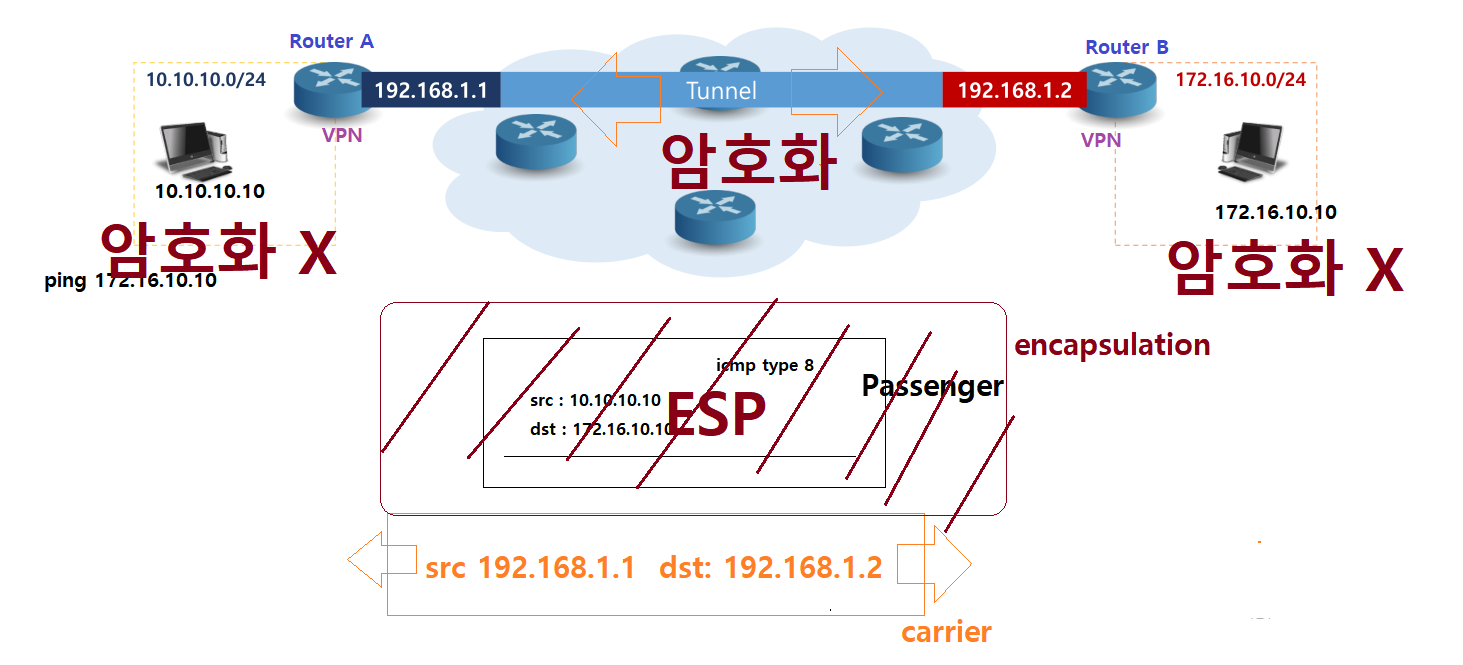

Tunneling

-

터널링(Tunneling)

-

물리적으로 떨어진 특정 출발지와 목적지를 논리적으로 하나의 Line으로 연결하는 기술

지정된 목적지로 향하는 데이터를 Encapsulation하여 목적지에서 De-Encapsulation 함

-

목적

프로토콜이 호환되지 않는 네트워크를 통해 데이터를 전달 함

터널로 전달되는 데이터를 암호화 하여 특정 목적지와 주고 받는 데이터의 보안을 증가 함

-

G to H , Remote Access VPN 실습

PPTP(Point-to-Point Tunneling Protocol)

-

공인 망을 통해 PPP(Point to Point)통신을 제공하기 위해 사용 - 사용자 인증

- Microsoft에서 만든 VPN 프로토콜

-

PAP, CHAP, MS-CHAP, EAP 등의 사용자 인증 방식 제공

-

동작 방식

-

기본적으로 데이터 암호화 기능이 없으므로 MPPE를 이용하여 암호화 수행

-

사용자 인증 시 초기 키가 생성되며 이후 주기적으로 갱신

-

데이터는 PPP 패킷으로 생성되며 PPTP로 encapsulation

-

통신은 두 단계 과정으로 진행되며 TCP 1723을 이용하여 제어용 세션을 생성한 후 GRE를 이용하여 데이터를 전송

MPPE 암호화 : 데이터의 보안성 MS-CHAP 인 증 : 사용자 GRE 캡슐화 : 데이터 전달을 위한 CHAP (Challenge Handshake Authentication Protocol) - 암호를 전송시에 유추 불가능 !!! 로그인시도 서버 -> 클라이언트 : Server Challenge String(챌린지 문자열) 클라이언트 -> 서버 : Client Challenge String] [Server Challenge String + 비밀번호 + Client Challenge String]를 해싱한값

-

-

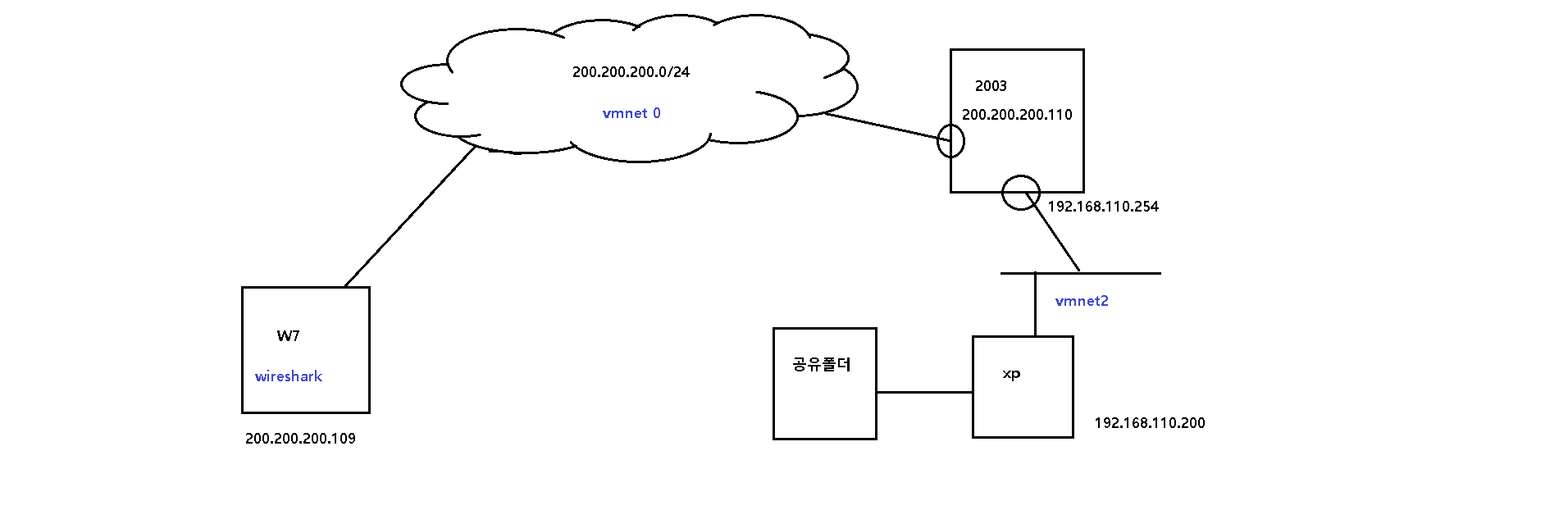

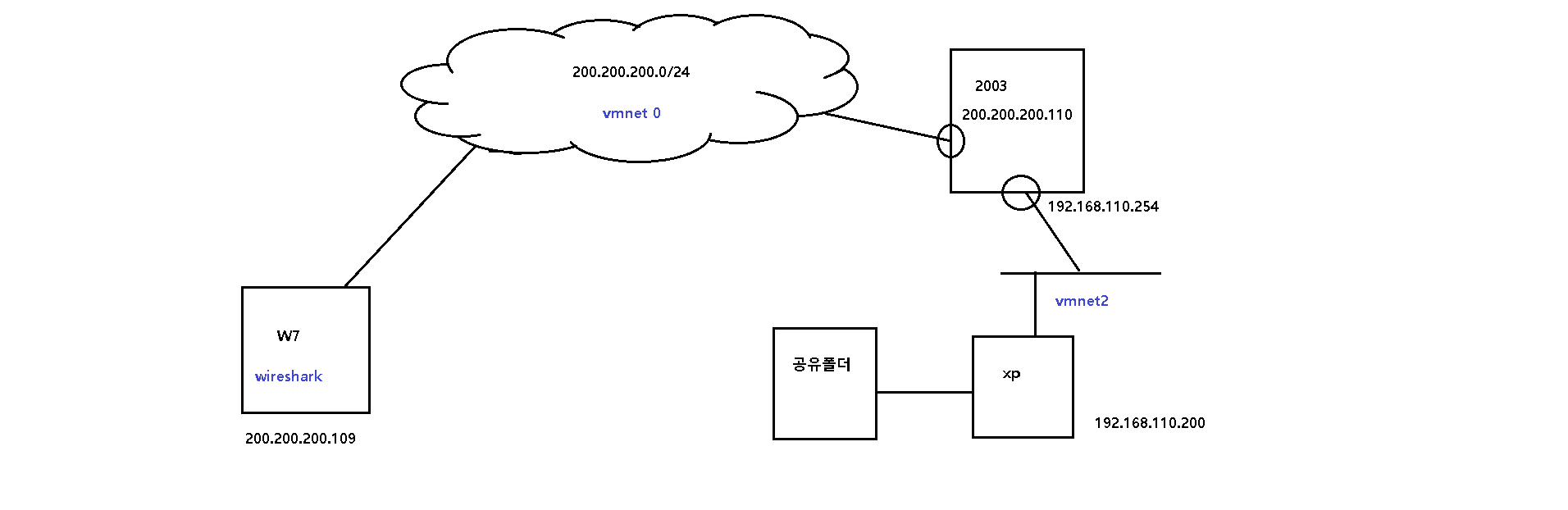

구성도

-

설정

-

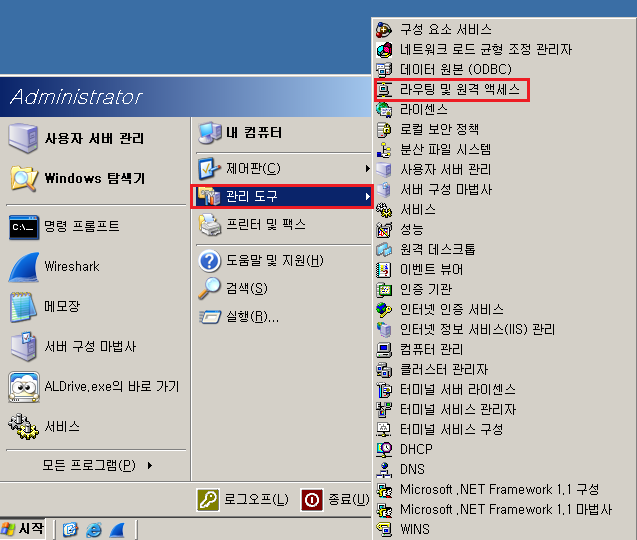

VPN G/W : 2003

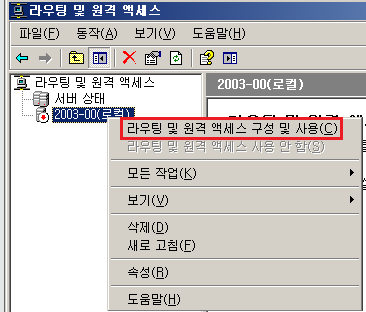

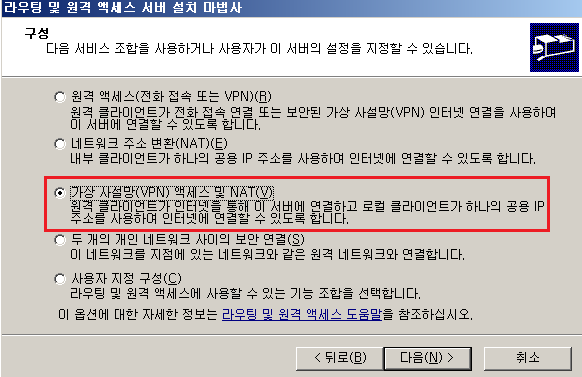

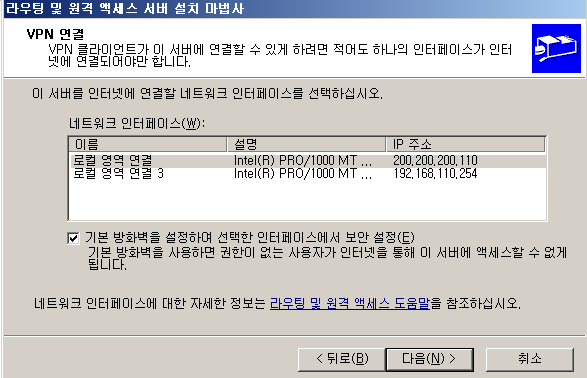

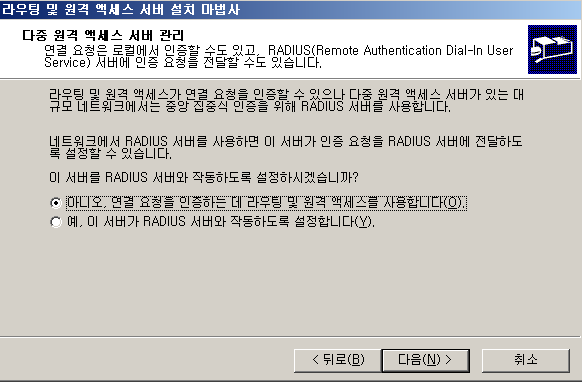

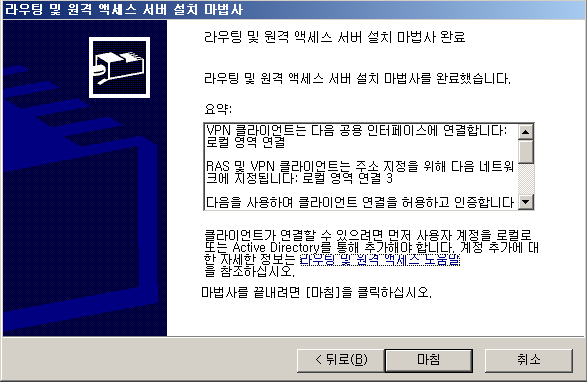

관리도구 > 라우팅 및 원격 액세스 라우팅 및 원격 액세스 구성 및 사용 > 사용자 구성 사용자 지정 구성 : VPN 액세스,NAT 및 기본 방화벽,LAN 라우팅 다음 > 마침 > 예

-

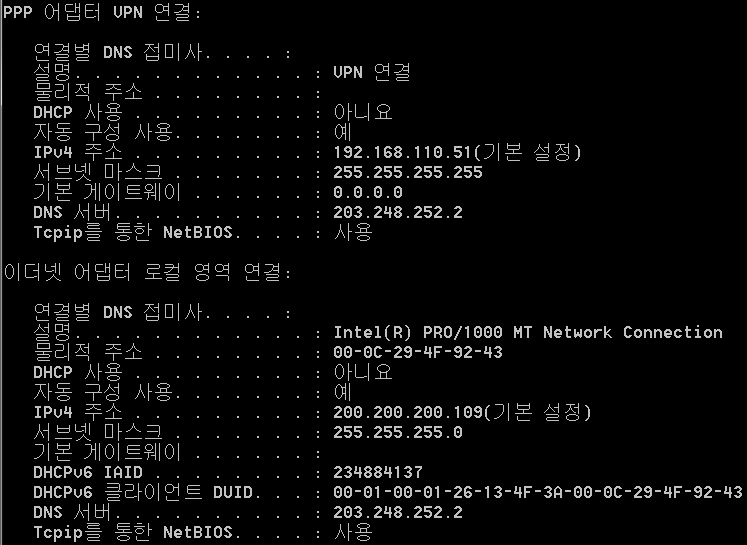

Remote Access user 를 위한 IP주소 범위 생성

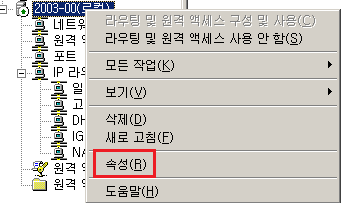

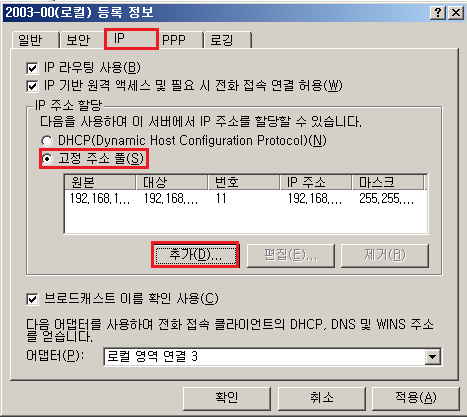

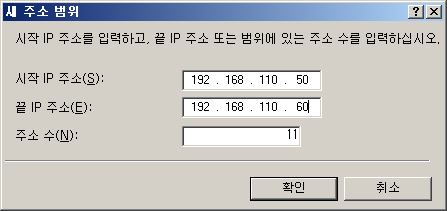

관리도구 > 라우팅 및 원격 액세스 컴퓨터 이름 > 속성 IP > IP 주소 할당 > 고정 주소 풀 192.168.110.50-60

-

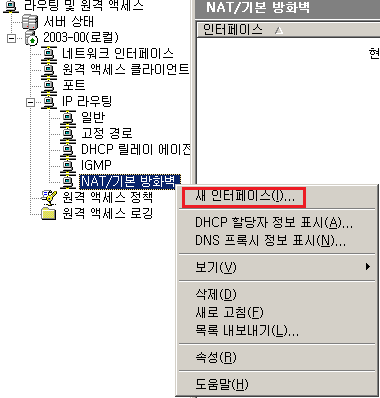

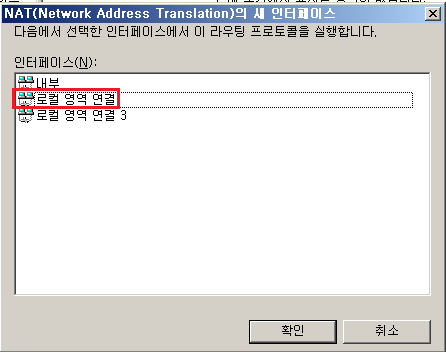

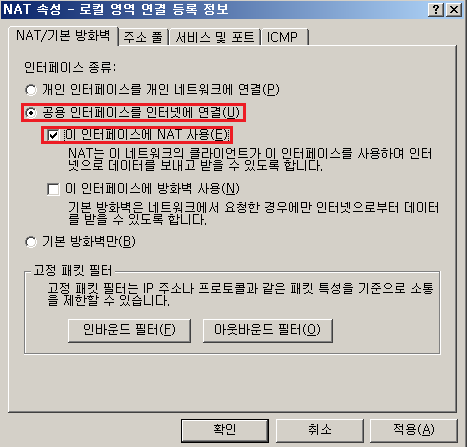

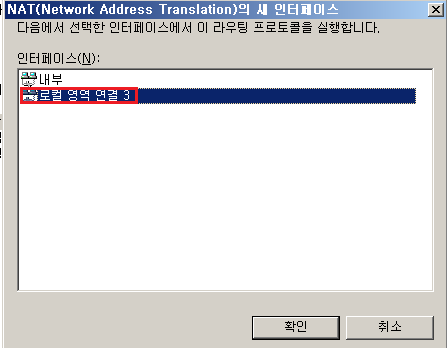

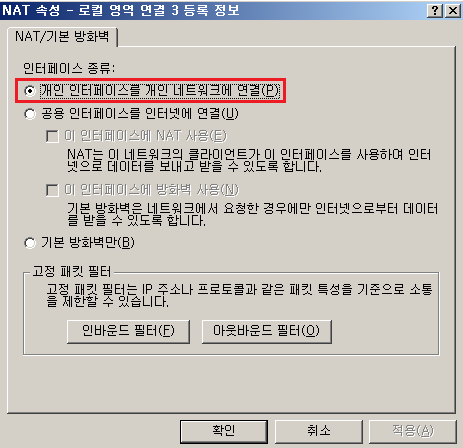

NAT 설정

관리도구 > 라우팅 및 원격 액세스 > IP 라우팅 > NAT/기본방화벽 새 인터페이스 > 로컬영역연결 > 공용인터페이스를 인터넷에 연결 , 이 인터페이스에 NAT 사용 새 인터페이스 > 로컬영역연결 2 > 개인 인터페이스를 개인 네트워크에 연결

’

’

-

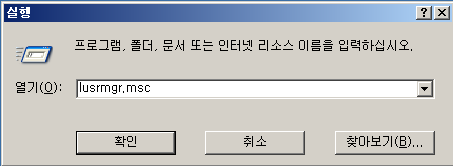

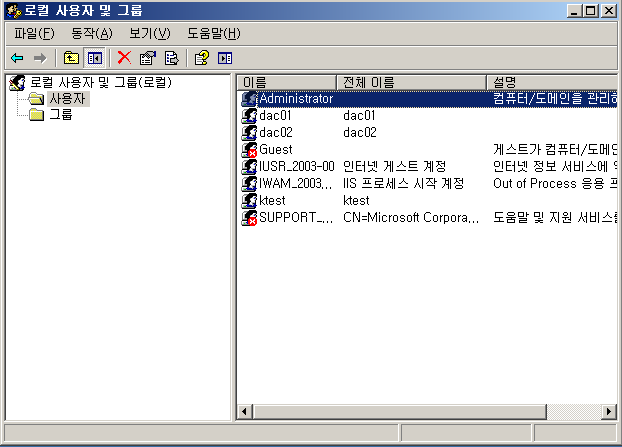

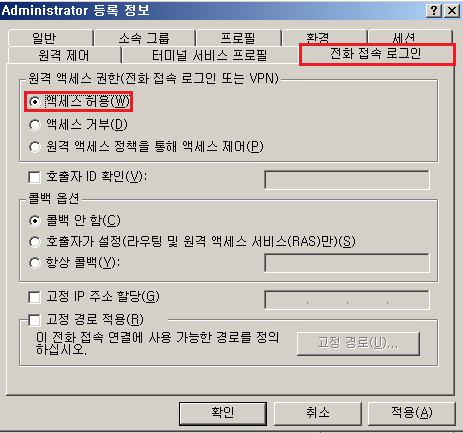

VPN 사용자 확인

lusrmgr.msc 로컬 사용자 및 그룹 > administrator > 전화접속 로그인 > 원격액세스권한 : 액세스 허용 체크

-

-

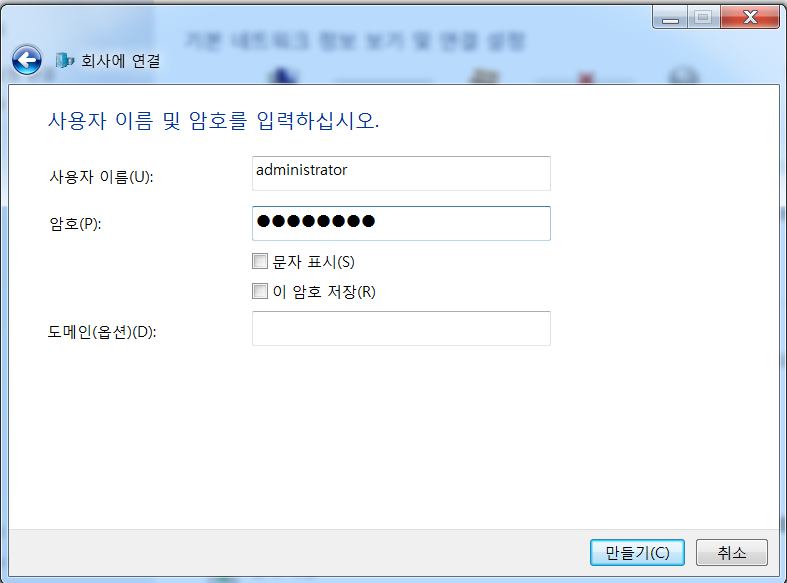

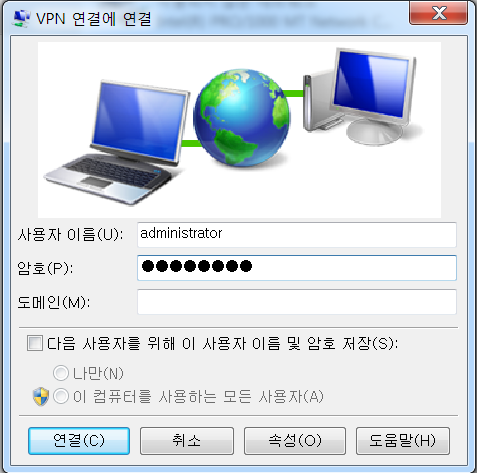

VPN Client(Host)

-

W7

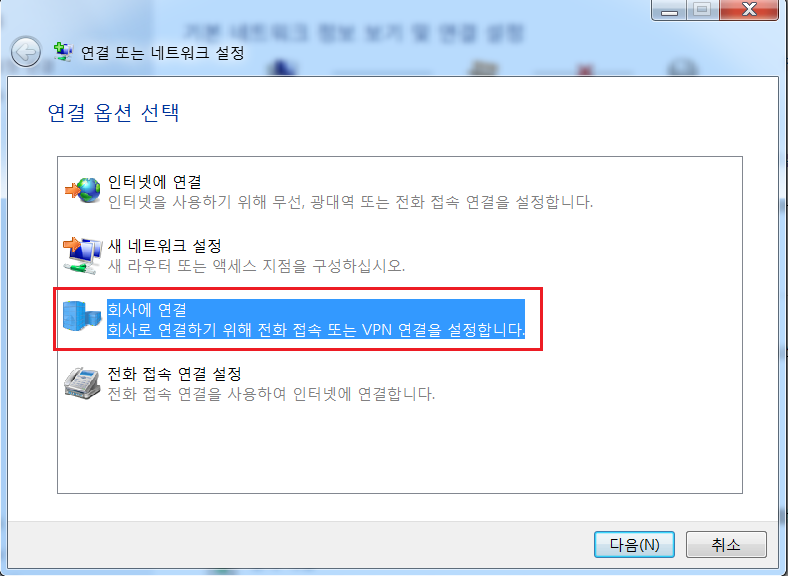

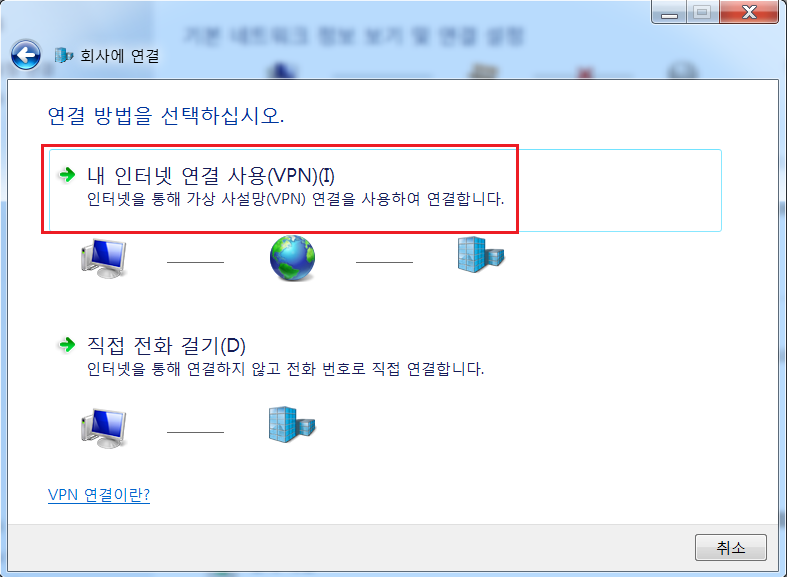

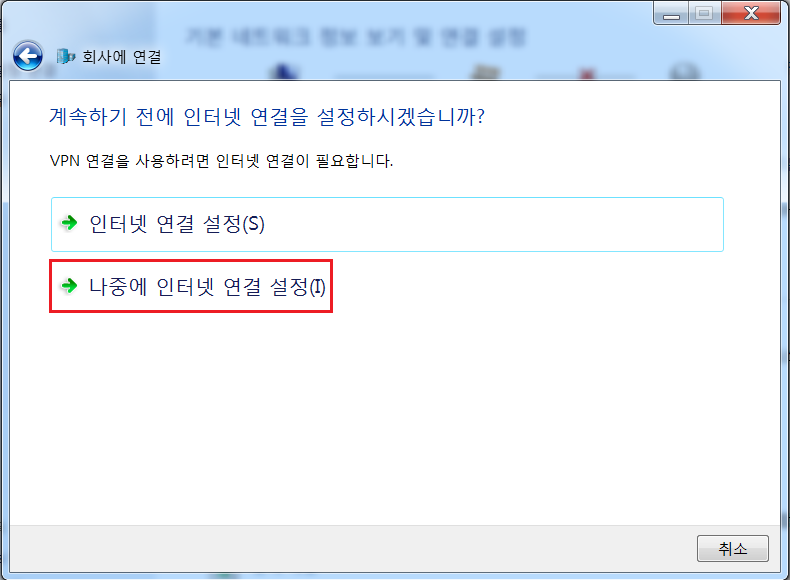

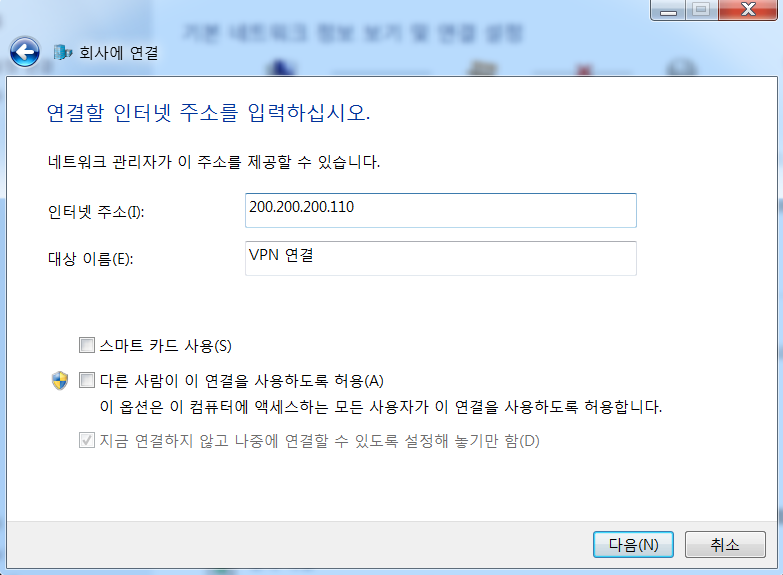

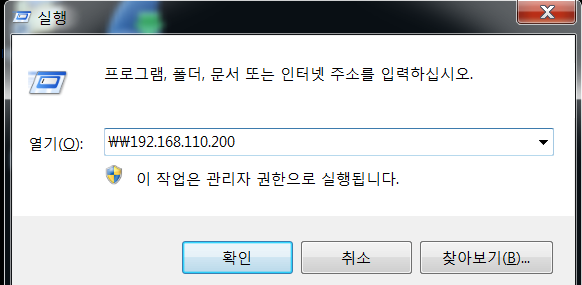

제어판 > 네트워크 공유 센터 > 새 연결 또는 네트워크 설정 회사에 연결 내 인터넷 연결 사용(VPN) 나중에 인터넷 연결 설정 연결한 인터넷 주소를 입력하세요 > 인터넷주소 : 200.200.200.110

-

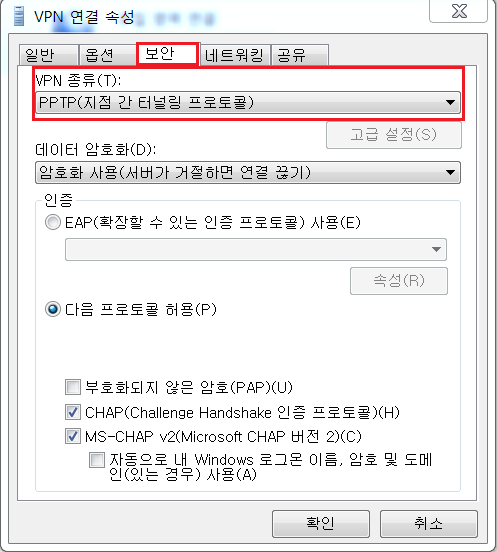

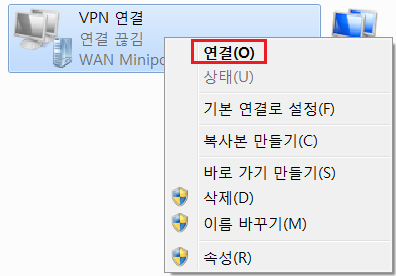

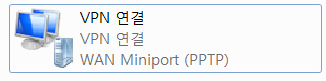

VPN 연결 확인

VPN 연결 > 속성 > 보안 : PPTP 지정

-

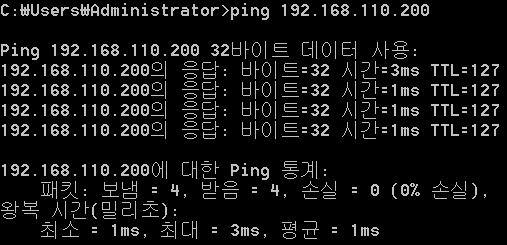

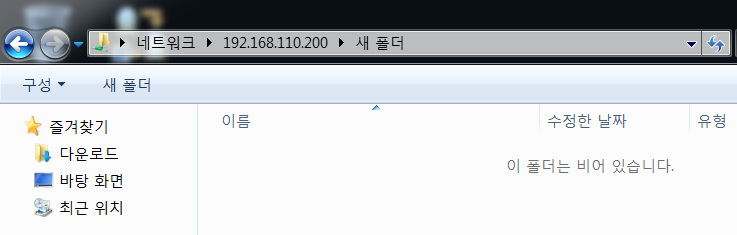

통신, 공유폴더 확인

-

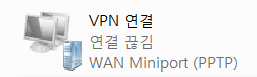

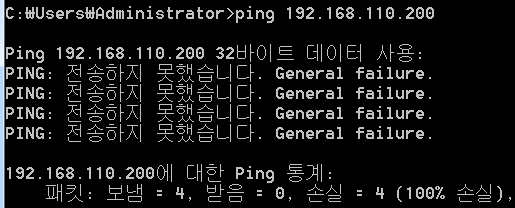

VPN 연결 끊고 테스트

-

L2TP/ipsec

- IPSec

- Network Layer에서 동작하는 IP망에서 사용하는 표준 보안 방식

- not protocol , protocol suites

- 인증, 무결성, 기밀성, 재생방지 등의 보안성을 제공

-

구성도 ( pptp와 동일)

-

설정

-

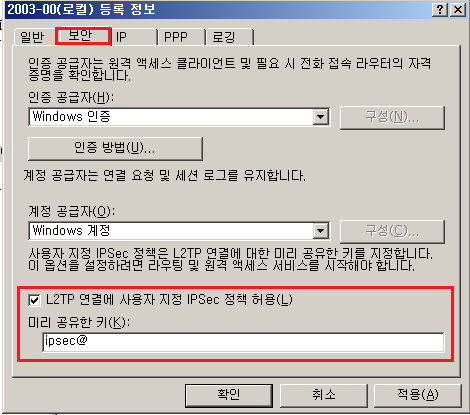

VPN Server(G/W)

VPN G/W : 2003] 보안 > L2TP 연결에 사용자 지정 IPSec 정책 허용 미리 공유한 키(pre-shared key) : ipsec@

-

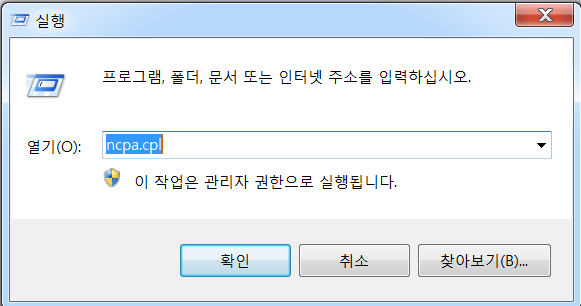

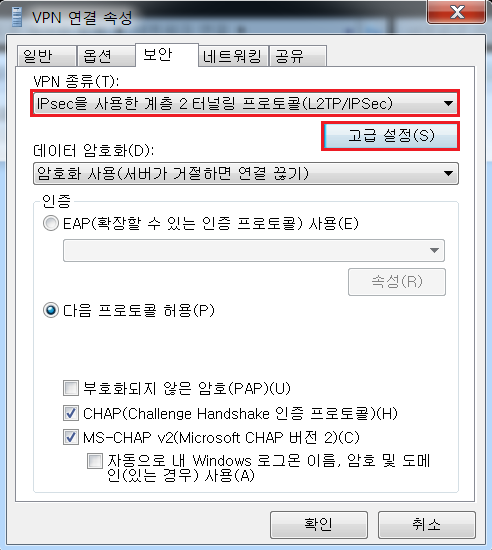

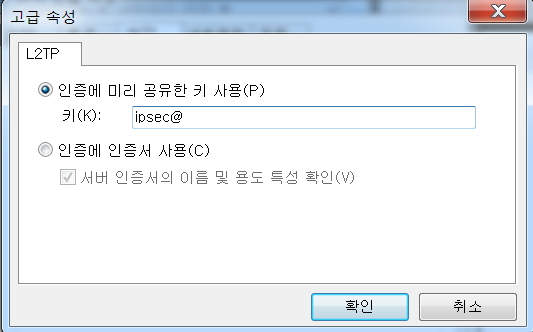

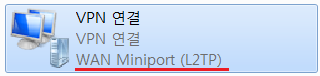

VPN Client(host)

ncpa.cpl > VPN 연결 확인 VPN 연결 > 속성 > 보안 : VPN 종류 : IPsec 을 이용한 2 터널링 프로토콜(L2TP/IPsec) 고급속성 : 인증에 미리 공유한키 사용 : ipsec@

-

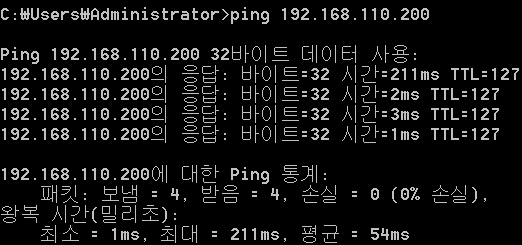

통신확인

-

SSL VPN

-

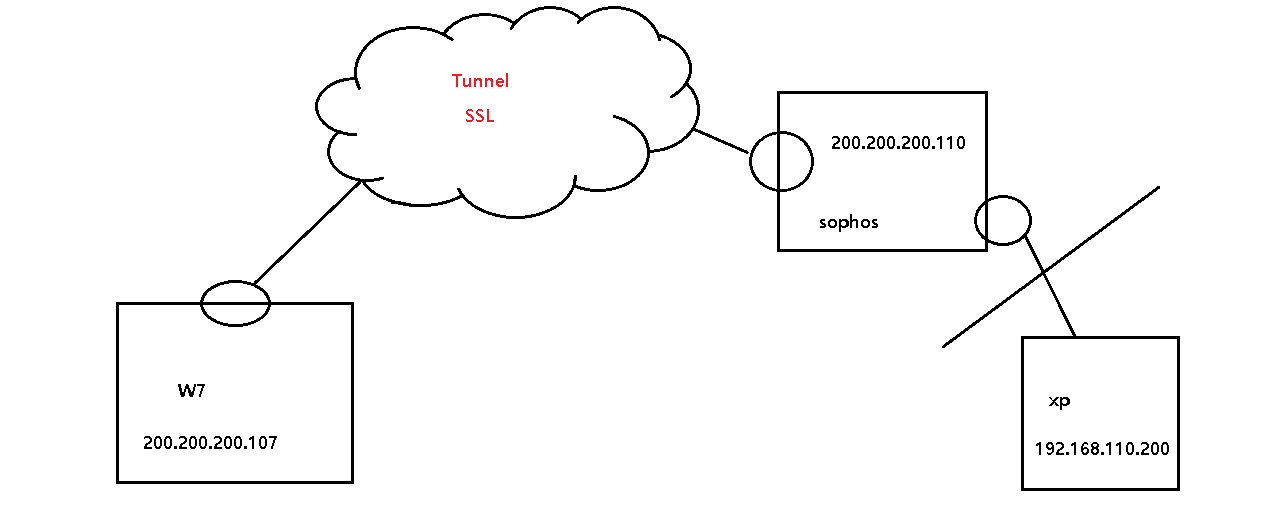

구성도

-

설정

-

VPN Server (G/W)

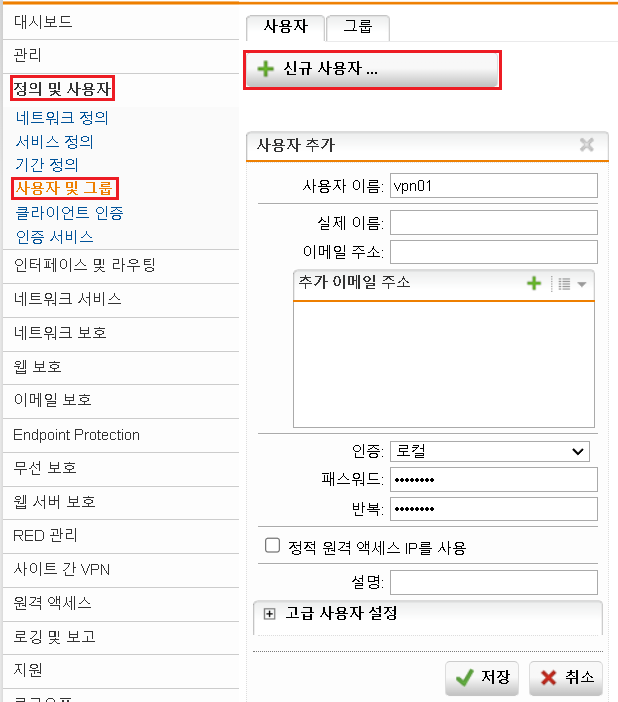

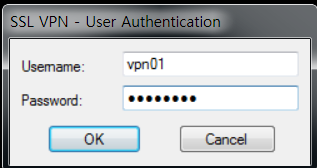

# 사용자 등록 정의 및 사용자 > 사용자 및 그룹 사용자 이름 : vpn01 패스워드 : P@ssw0rd , 반복 : P@ssw0rd

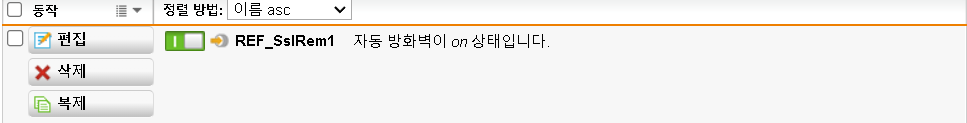

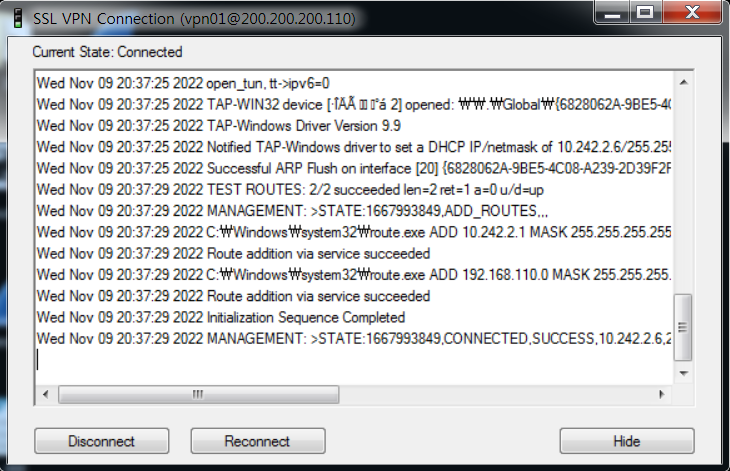

# SSL VPN 설정 원격 액세스 > SSL > 프로필 탭 > 새 원격액세스 프로필 > 사용자와 그룹 : vpn01 선택 , 로컬네트워크 : internal(network) > 자동방화벽 규칙 체크 : sophos 에서 알아서 허용

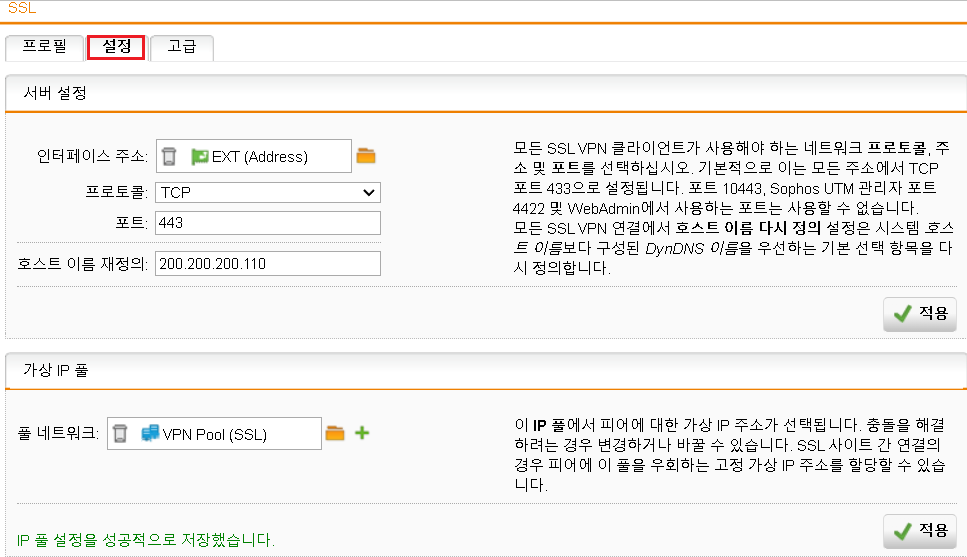

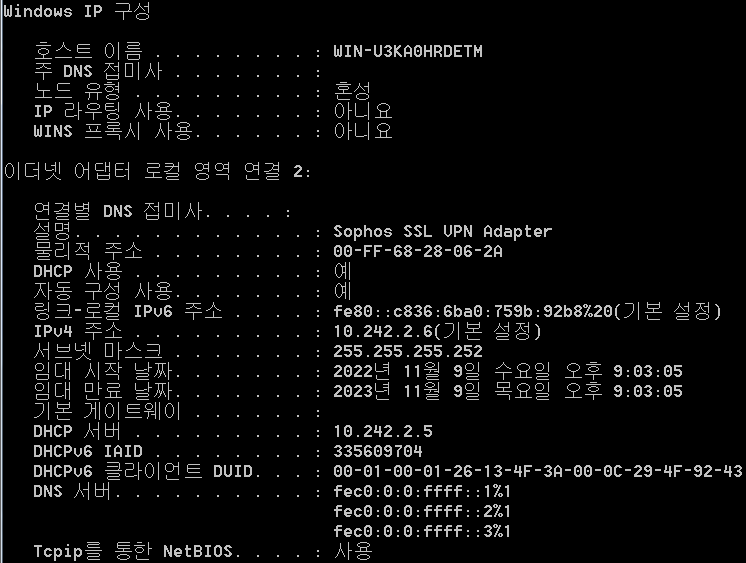

설정 서버설정 > 인터페이스 주소 > EXT(address) , 호스트이름 재정의 200.200.200.서버주소 > 적용 가상 IP 풀 : VPN 가 부여받을 주소

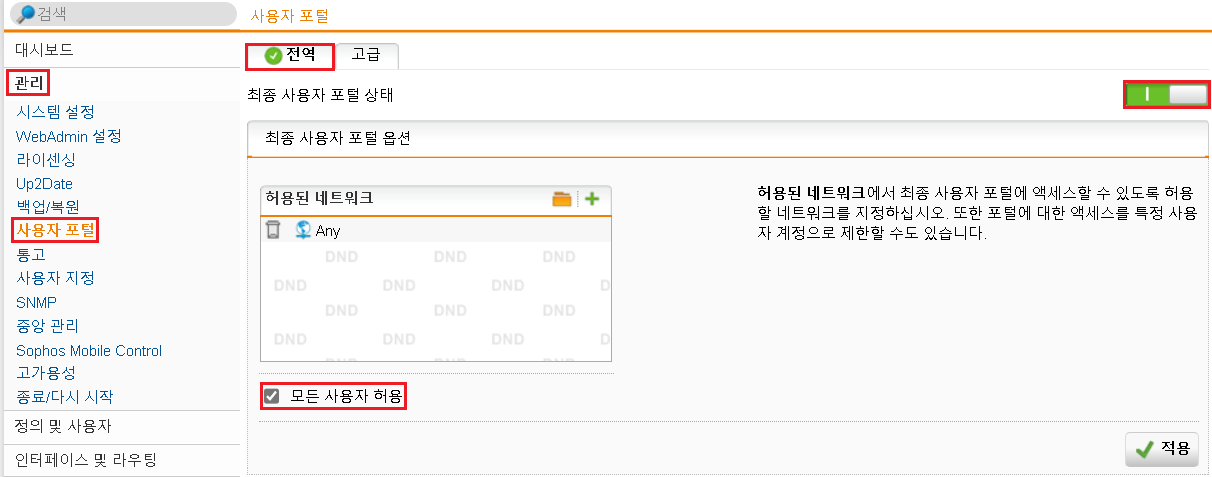

# VPN 클라이언트프로그램 다운로드 받을수 있도록 웹페이지 만들기 관리 > 사용자 포털 > 전역 탭 > 최종 사용자 포털 : 활성화 허용된 네트워크 > any > 적용 , 모든 사용자 허용 체크 확인

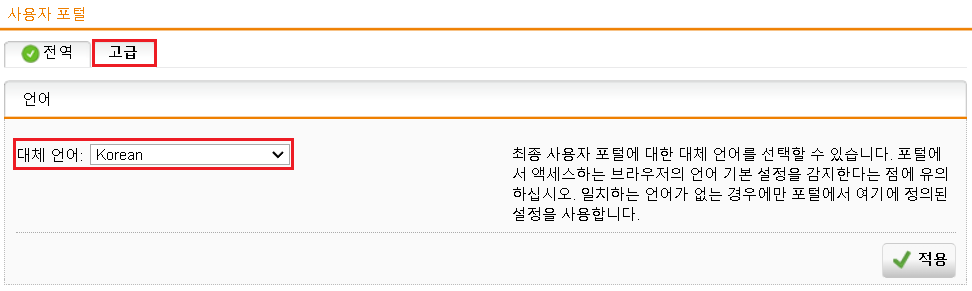

고급 > 대체언어:korean > 적용

-

VPN Client(Host)

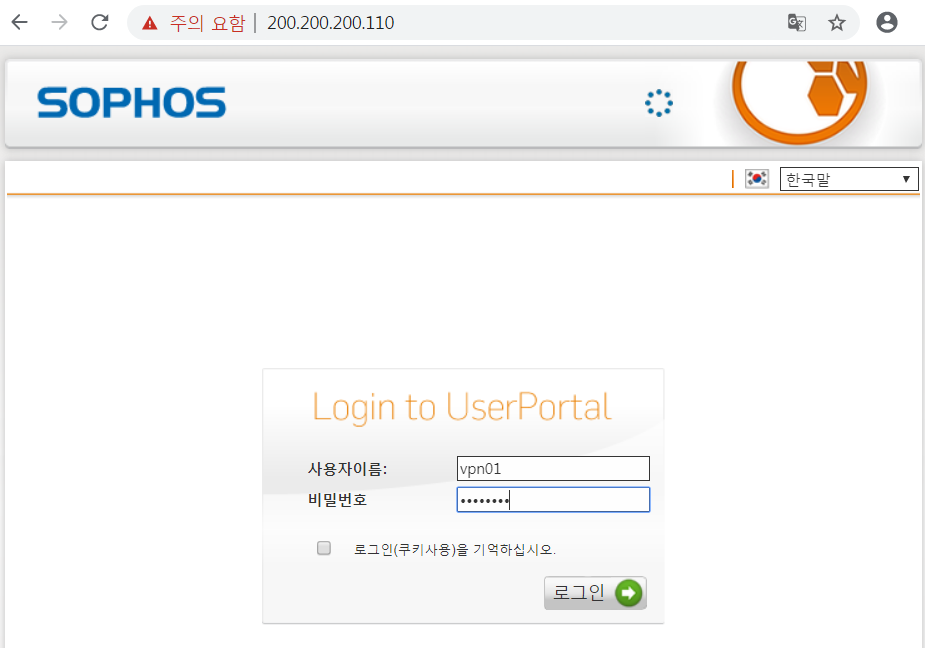

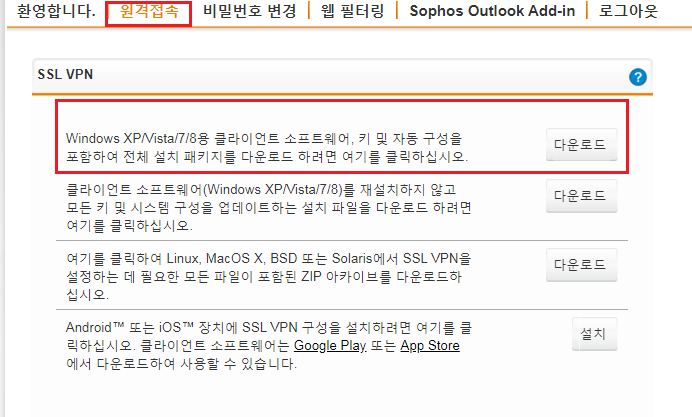

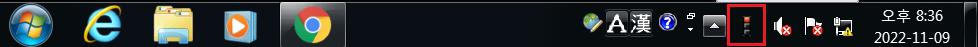

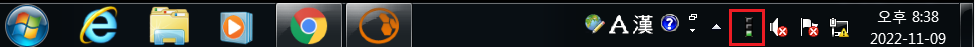

https://VPNGW 주소 Login to UserPortal vpn01/P@ssw0rd 원격접속 탭 > VPN 클라이언트 다운로드 > 설치 작업표시줄 > 신호등 마크 > connect vpn01/P@ssw0rd

-

통신 확인

-

G to G, site-to-site VPN 실습

-

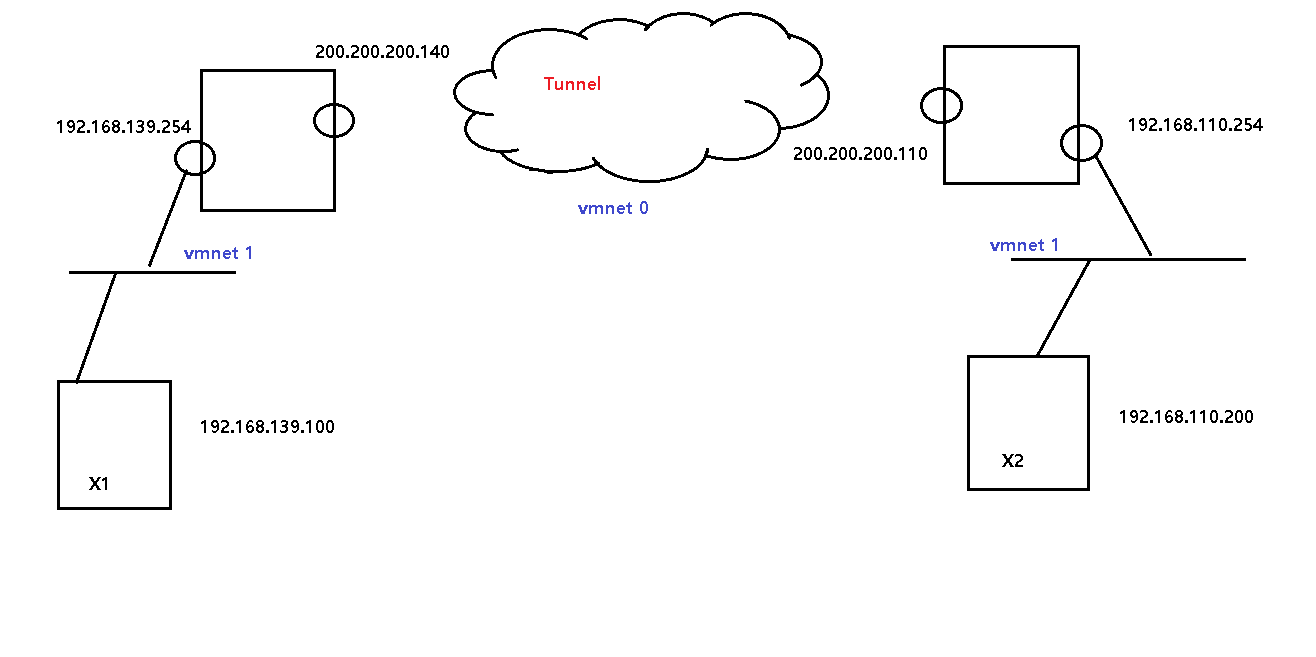

구성도

-

설정하기

-

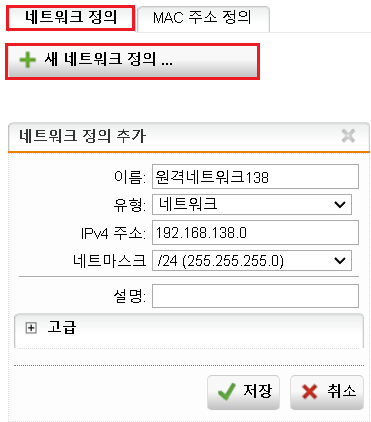

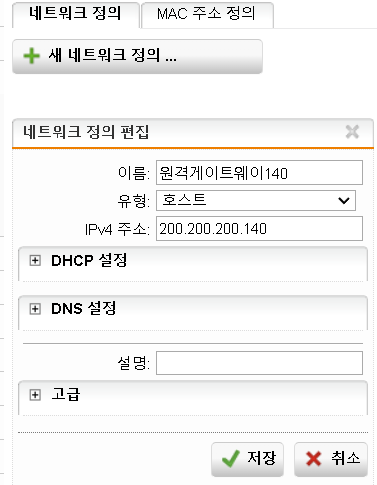

네트워크 정의 추가

vpn 으로 통신할 네트워크 추가

터널링 할 상대 게이트 웨이 주소 추가

-

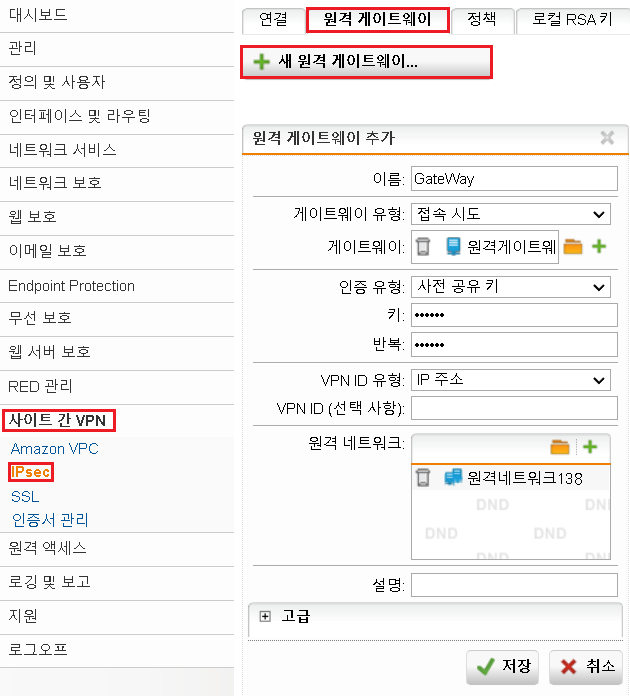

IPsec 원격 게이트 추가

-

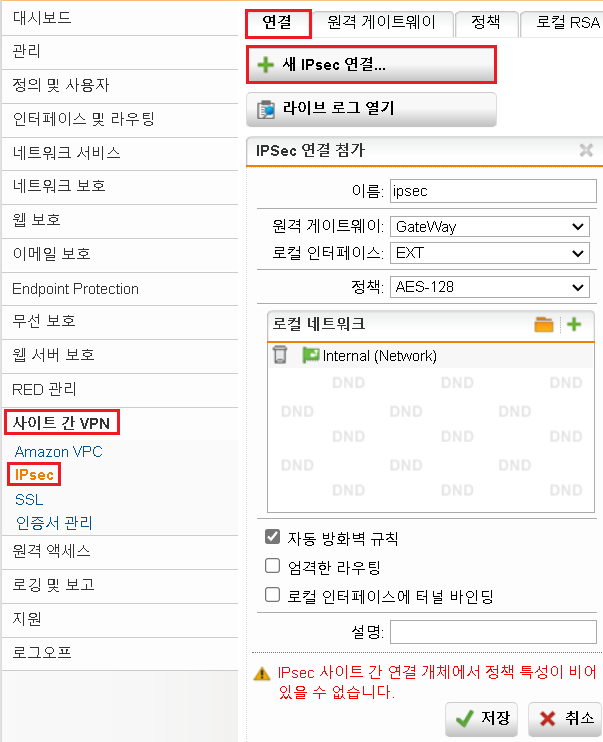

IPsec 연결 추가

-

-

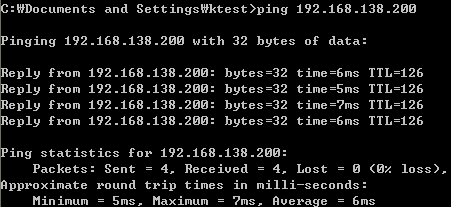

통신 테스트

Strongswan 을 이용한 실습

-

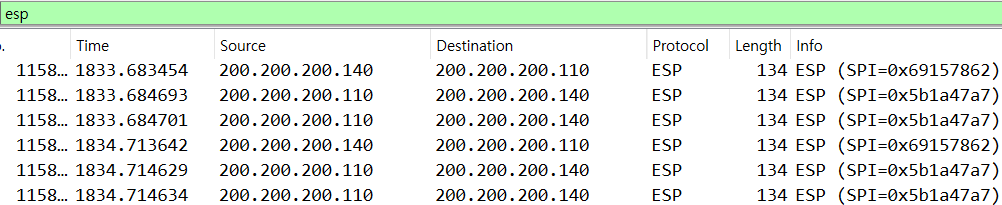

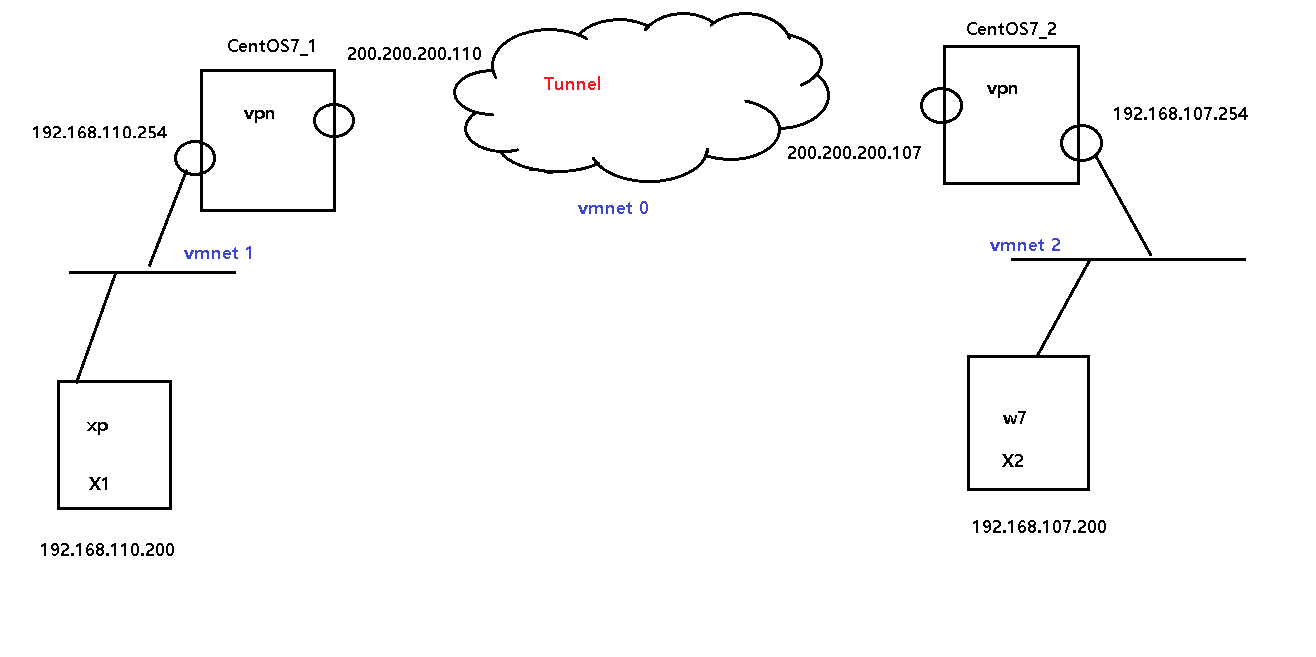

구성도

-

설정하기

-

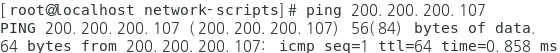

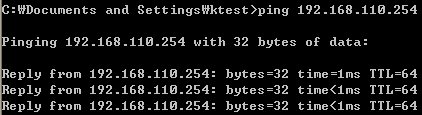

구간별 통신 체크

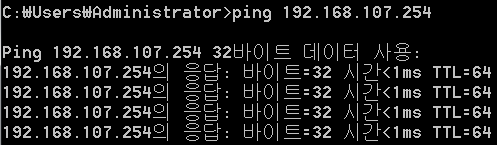

200.200.200.110 -> 200.200.200.107

192.168.110.200 -> 192.168.110.254

192.168.107.200 -> 192.168.107.254

-

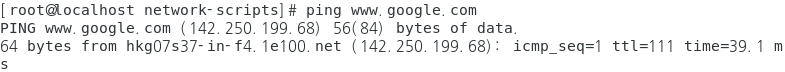

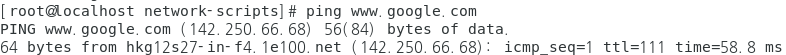

외부 통신 체크

200.200.200.107 -> www.google.com

200.200.200.110 -> www.google.com

-

패키지 설치

# wget https://download-ib01.fedoraproject.org/pub/epel/7/x86_64/Packages/e/epel-release-7-14.noarch.rpm # rpm -Uvh epel-release-7-14.noarch.rpm # yum -y install strongswan -

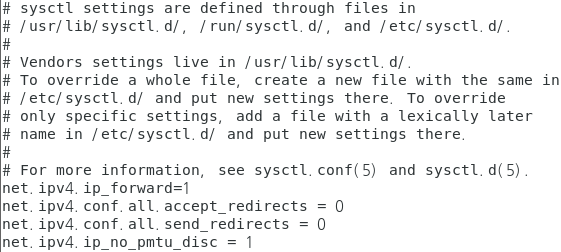

vpn 설정

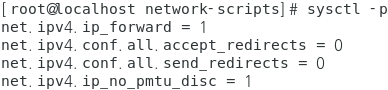

# vi /etc/sysctl.conf net.ipv4.ip_forward=1 net.ipv4.conf.all.accept_redirects = 0 net.ipv4.conf.all.send_redirects = 0 net.ipv4.ip_no_pmtu_disc = 1

# sysctl -p

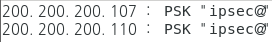

# vi /etc/strongswan/ipsec.secret 200.200.200.107 : PSK "ipsec@" 200.200.200.110 : PSK "ipsec@"

-

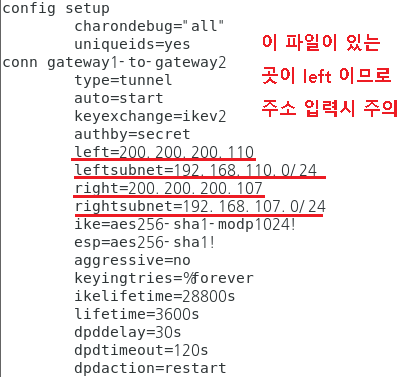

200.200.200.110 에서 설정

기존 파일 백업 후 파일 수정 # mv /etc/strongswan/ipsec.conf /etc/strongswan/ipsec.conf.bak # vi /etc/strongswan/ipsec.conf config setup charondebug="all" uniqueids=yes conn gateway1-to-gateway2 type=tunnel auto=start keyexchange=ikev2 authby=secret left=200.200.200.110 leftsubnet=192.168.110.0/24 right=200.200.200.107 rightsubnet=192.168.107.0/24 ike=aes256-sha1-modp1024! esp=aes256-sha1! aggressive=no keyingtries=%forever ikelifetime=28800s lifetime=3600s dpddelay=30s dpdtimeout=120s dpdaction=restart

-

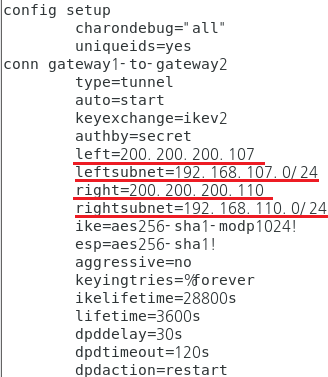

200.200.200.107에서 설정

똑같이 원본 파일 백업 후 수정한다

-

-

통신 테스트

-

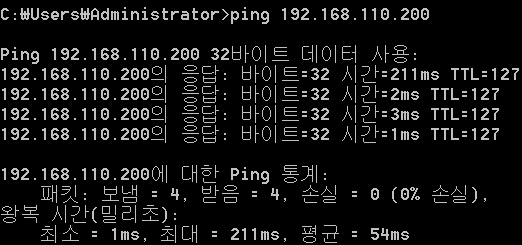

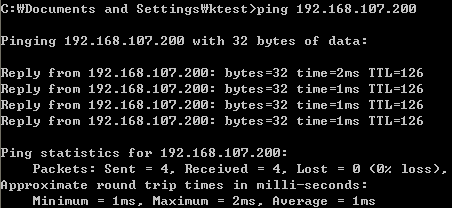

XP -> W7

ping 192.168.110.200 -> 192.168.107.200

-

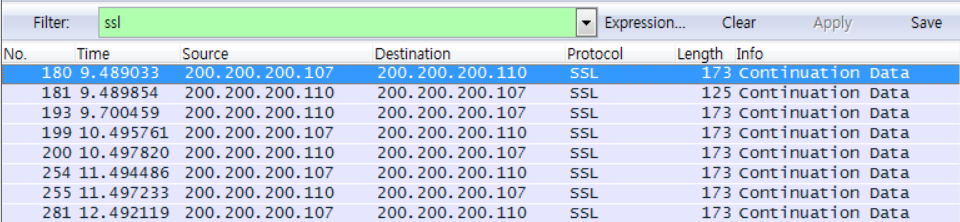

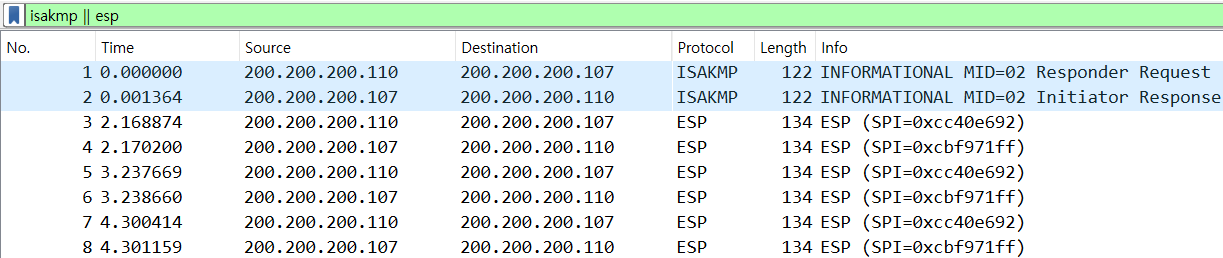

와이어샤크 확인

-

댓글 남기기